Les invitations à des réunions en visioconférence rythment le quotidien des entreprises françaises, si bien qu’un clic sur un lien Microsoft Teams, Zoom ou Google Meet ne suscite plus la moindre méfiance.

Malheureusement, c’est précisément cette banalité que des cybercriminels exploitent aujourd’hui. En effet, selon les chercheurs du Threat Labs de Netskope, plusieurs campagnes de phishing détournent les usages classiques de la visioconférence pour installer des outils de contrôle à distance sur les postes des victimes…

Une fausse mise à jour pour piéger les utilisateurs

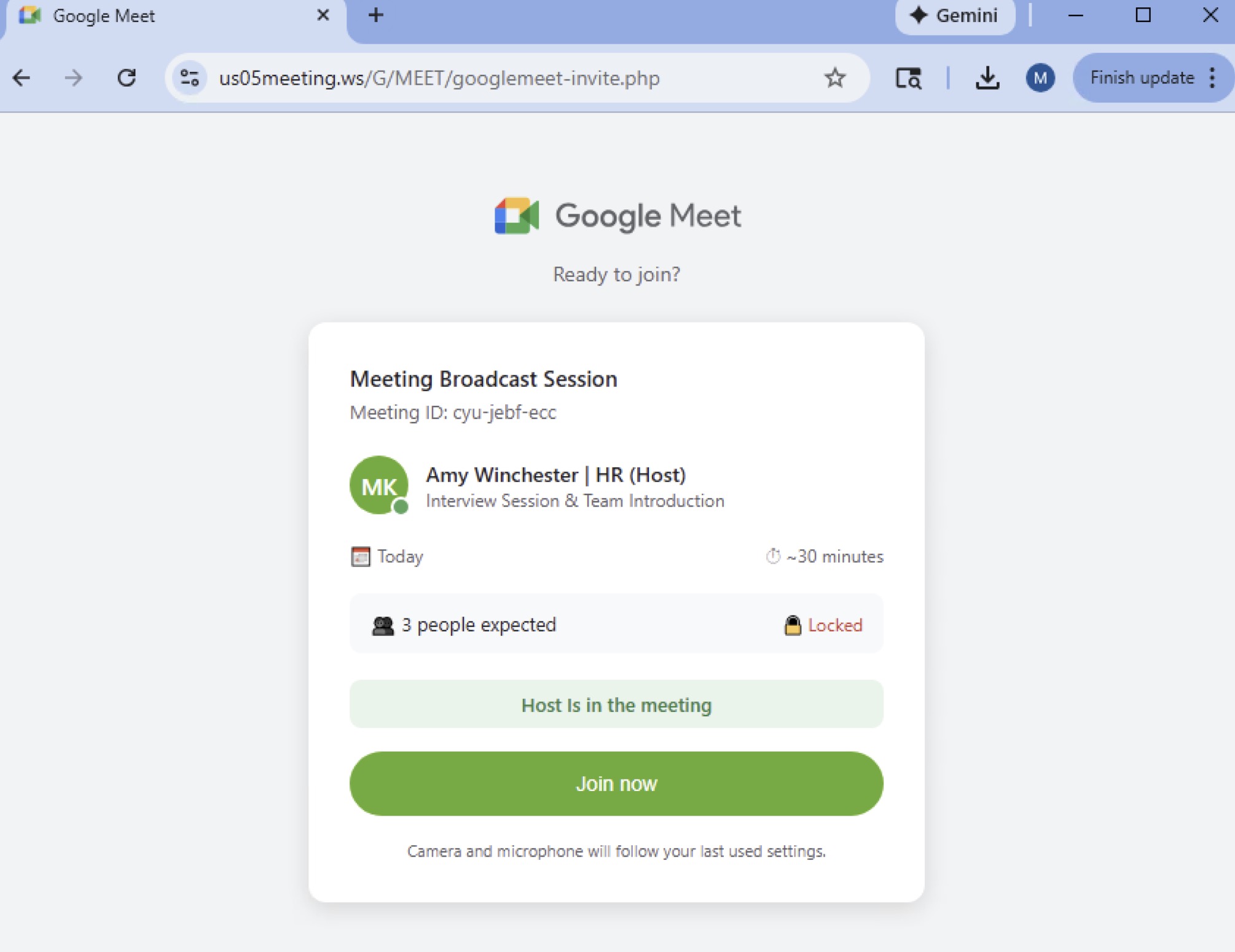

Le scénario est bien rodé : l’utilisateur reçoit une invitation à une réunion apparemment légitime, et la page affichée imite à la perfection l’interface du service visé, parfois avec des participants déjà connectés pour renforcer la crédibilité. Tout est pensé pour déclencher un réflexe, comme rejoindre rapidement l’appel pour ne pas manquer un échange professionnel.

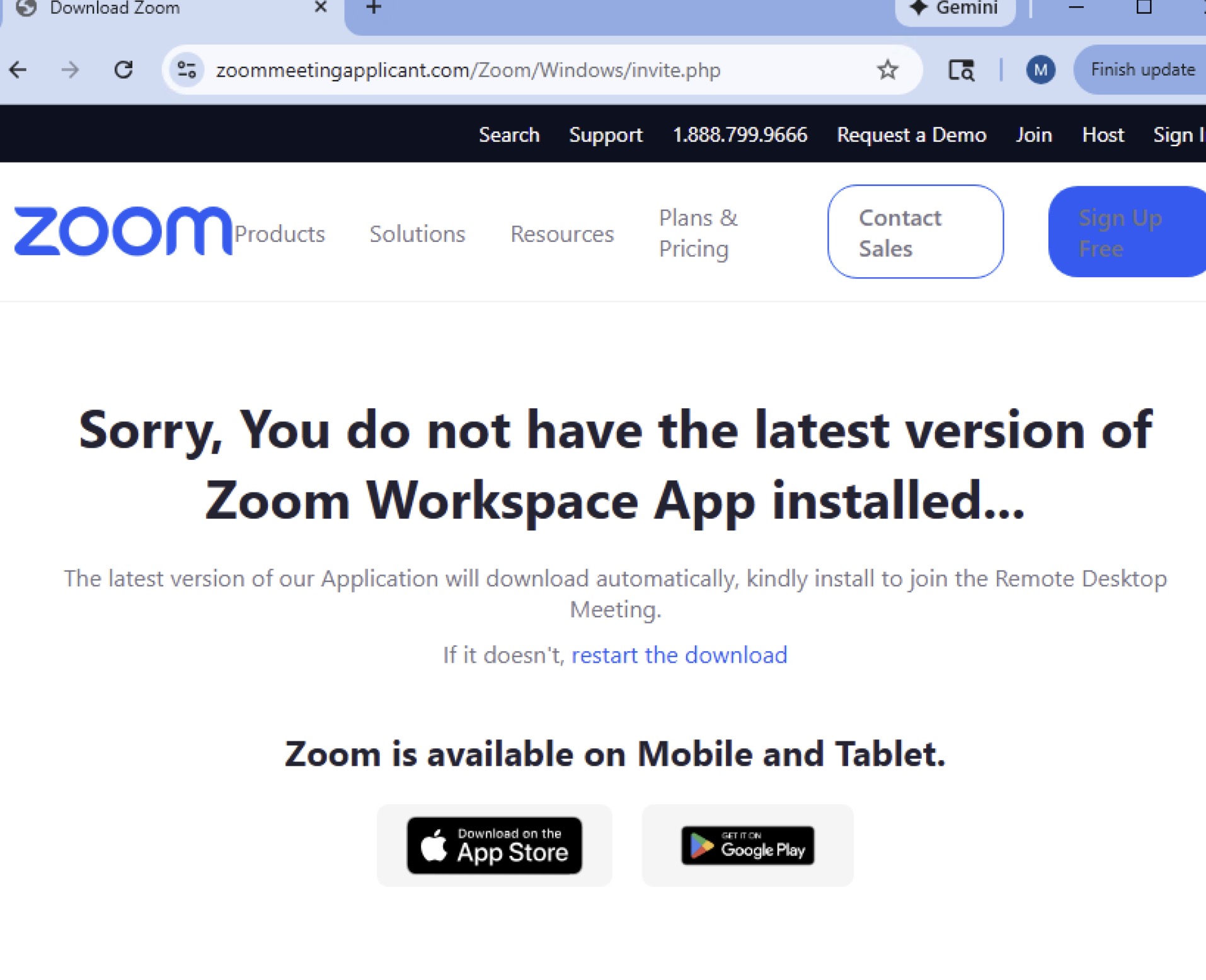

Au moment de cliquer, un message d’erreur surgit, et indique que l’application serait obsolète ou incompatible. Pour accéder à la réunion, une mise à jour « obligatoire » devrait être téléchargée, et la victime est alors redirigée vers un domaine « typo-squatté« , à l’image de zoom-meet.us, et récupère un fichier d’installation.

La mécanique repose sur l’urgence, car dans certains contextes professionnels, rater une réunion stratégique ou un rendez-vous client peut sembler impensable. Les attaquants jouent justement sur cette pression psychologique pour pousser les utilisateurs à ignorer les alertes de sécurité…

Des outils légitimes détournés à des fins malveillantes…

Le plus troublant dans cette campagne réside dans la nature des fichiers téléchargés, car il ne s’agit pas de malwares classiques, mais d’outils de gestion à distance tout à fait légitimes comme LogMeIn, Datto RMM ou ScreenConnect.

Ces logiciels, utilisés quotidiennement par des milliers d’entreprises, permettent un accès complet aux machines sur lesquelles ils sont installés. Du transfert de fichiers, à l’ouverture de sessions distantes, en passant par l’observation de l’écran, et le déplacement latéral dans le réseau, les capacités offertes sont celles d’un administrateur système.

Parce qu’ils sont reconnus comme fiables et correctement signés, ces outils passent sous les radars de nombreux antivirus traditionnels. Ainsi, les cybercriminels n’ont donc pas besoin de développer un code malveillant sophistiqué, car ils se fondent des outils traditionnels.

Vers des attaques de grande ampleur…

Malheureusement, une fois l’accès obtenu, la compromission peut rapidement s’étendre, et la collecte de données sensibles n’est souvent qu’une première étape avant des actions plus destructrices, comme le déploiement massif de ransomwares.

Pour les directions informatiques, cette évolution illustre un changement de paradigme où l’attaque ne repose plus sur un virus identifiable, mais sur le détournement d’outils autorisés…